Hacking – Was passiert da eigentlich

Hacking ist ein Risiko, dem wir alle ständig ausgesetzt sind. In Filmen sitzen die Hacker in einem Keller, mit den besten High-End-PCs und technischen Anlagen, die man bei der CIA erwarten würde. Sie haben Kommunikationsanlagen und abhörsichere Räume. Doch der durchschnittliche Hacker hat so etwas nicht und braucht es auch nicht. Zwar gibt es durchaus große Hacker-Gruppen, die in staatliche oder private Netzwerke mit Schadsoftware vordringen, doch in der Regel funktioniert Hacking ganz anders.

- Nicht einmal 20% aller Hacks basieren auf besonderen Kenntnissen und High-Tech.

- Über 80% aller Hackingangriffe basieren auf Social-Hacking oder dem Einkauf von Benutzerdaten.

Der Zukauf von Nutzerdaten ist simpel. Es gibt Portale, die entsprechende Daten anbieten. Dort werden Nutzerdaten aus Sicherheitsvorfällen bei großen Internetseiten, Providern, Banken oder Dienstleistern angeboten. Hierbei handelt es sich um Identitäten die meist aus einer Email-Adresse und einem Passwort bzw. Passworthash bestehen, machmal auch um Bankverbindungen, Kreditkartennummern und PIN-Codes.

Indentitätsdiebstahl aus Breaches

Eine Möglichkeit, um an Benutzerdaten zu kommen, sind Nutzer- und Bankdaten die aus Angriffen auf große Unternehmen gewonnen werden. Die Erbeutung von Benutzerdaten durch Hacker kann gravierende und weitreichende Folgen haben, sowohl für die betroffenen Individuen als auch für Unternehmen und die Gesellschaft insgesamt. Dabei hacken sich Kriminelle in Systeme von großen Unternehmen, wie Dienstanbieter, Banken usw. ein und versuchen Informationen wie Namen, Adressen, Geburtsdaten und Sozialversicherungsnummern zu erbeuten, um sich selbst als jemand anderes auszugeben oder die Daten zu verkaufen. Dies kann zu finanziellen Verlusten führen, da Kriminelle Bankkonten eröffnen, Kredite aufnehmen oder Einkäufe im Namen des Opfers tätigen können.

Häufig liegen Passwörter und PINs unverschlüsselt vor. Manchmal werden diese zwar auch verschlüsselt abgelegt, das bedeutet aber noch nicht, dass diese geschützt sind. Werden zum Beispiel nur Passwörter und PINs als Passworthash abgelegt, so kann man in Hash-Tabellen nachschlagen, ob ein entsprechendes Passwort schon einmal entschlüsselt wurde. Damit lassen sich viele Passwörter herausfinden, ohne überhaupt an das Entschlüsseln von Passwörtern heranzugehen.

Für Anwender besteht also die Frage, wie man sich davor schützen kann:

- Nutzen Sie ggf. mehrere Email-Adressen für unterschiedliche Dienstarten. Ich selbst eine einfache Emailadresse für alle Konten, wo ich mich zum Beispiel nur zum Kommentieren oder Lesen anmelde, aber keine Bezahldaten hinterlege. Für Konten in denen Bezahldaten hinterlegt und Einkäufe verwaltet werden, lege ich stets neue Emailaddressen an. Dieses Verfahren ist für die meisten nicht einfach umzusetzen, bietet aber eine sehr hohe Sicherheit.

- Verwenden Sie unterschiedliche Passwörter. Dadurch können sich Hacker mit einem erbeuteten Passwort nicht automatisch in andere Dienste einloggen. Dieses bietet eine verbesserte, aber keine hohe Sicherheit.

- Verwenden Sie Zwei- bzw. Multifaktorauthentifizierung. Dadurch reicht das Passwort nicht, sondern man benötigt immer noch einen zusätzlichen Schlüssel, der z.B. über eine Authenfikations-App auf dem Handy erzeugt wird. Dieses bringt eine hohe Sicherheit.

- Hinterlegen Sie keine Kreditkarten-PINs fest, soweit dies möglich ist. Das bedeutet zwar, dass Sie jedesmal die Kreditkartennummer bei einem Bestellvorgang eingeben müssen, aber so können Hacker diese Daten auch nicht erbeuten und missbrauchen. Dieses bietet eine sehr hohe Sicherheit zumindest was Zahlvorgänge angeht.

- Um viele Passwörter oder Email-Adressen zu verwalten empfehlen sich Passwortsafes. Aber auch hier sollten Sie ein sicheres Passwort verwenden, denn auch schon Anbieter von Passwortsafes wurden gehackt.

Die größten Hackerangriffe

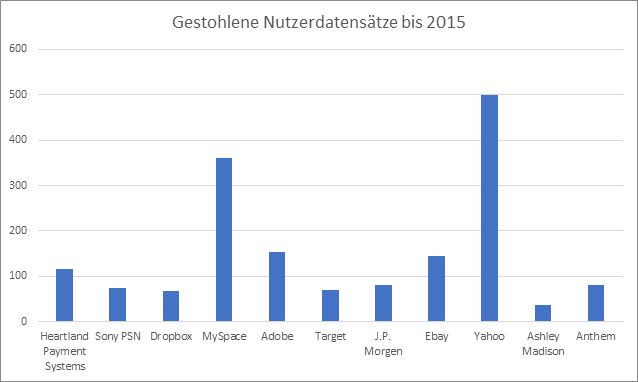

In zeitlicher Abfolge erreichen die größten Hackerangriffe von 2008 bis 2015 schon eindrucksvolle Zahlen. Darunter sind einige Banken und Zahlungsdienstleister (Heartland, Target, J.P. Morgan), Verkaufsplattformen (Ebay) und Dienstprovider. Die unrühmliche Spitze bildeten Yahoo (500 Millionen Datensätze), MySpace und Adobe.

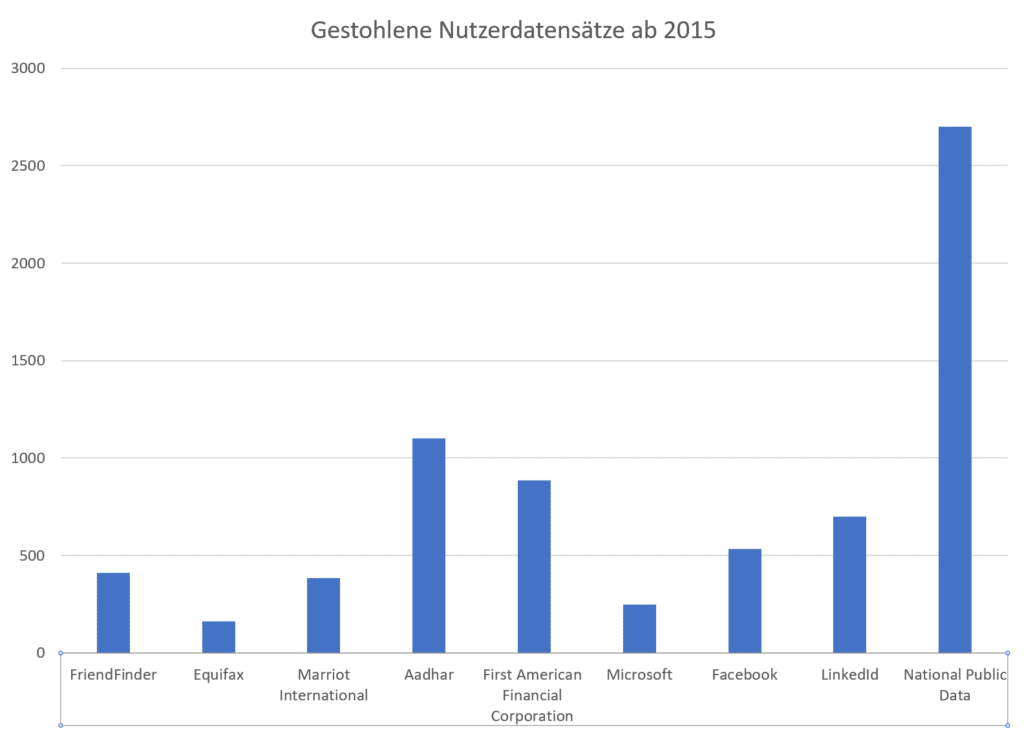

Leider wurde es danach (ab 2015) nicht besser. Der Adult FriendFinder reihte sich knapp hinter Yahoo ein, dann kam Aadhar als indischer Dienstleister mit einem Zugriff auf 1,1 Milliarden Benutzerdaten aus China. Auch Microsoft verlor unter Linkedin die Hoheit über 800 Millionen Benutzerdatensätze. Trauriger Rekord 2024 war das National Public Data, die den Diebstahl von 2,7 Millarden Datensätze zur Zahlungsvorgängen zugeben mussten. Viele Einzelvorgänge sind nicht dabei. Microsoft zum Beispiel wurden schon mehrfach der Verlust von mehreren Millionen Datensätzen nachgesagt, was dann häufig geleugnet wurde, bis diese schließlich doch auf Plattformen auftauchten.

Aufgeführt sind dabei überhaupt nur die größten Angriffe. Einzelangriffe mit einigen Tausend oder Millionen Nutzerdatensätzen sind so zahlreich, dass man damit Datenbanken füllen kann – soweit die Angriffe überhaupt gemeldet und zugegeben werden.

Phishing und Social Engineering

Was nun mit gestohlenen Nutzerdaten getan werden kann, hängt davon ab, was für Informationen direkt vorliegen. Sobald Name und Emailadresse vorliegen reichen schon Phishing und Social Engineering-Angriffe. Hacker verwenden diese Daten, um gezielte Phishing-Angriffe durchzuführen. Dazu werden beispielsweise personalisierte E-Mails oder Nachrichten erstellen, die so aussehen, als kämen sie von vertrauenswürdigen Quellen, um weitere Informationen von Opfern zu erhalten. Man kann auch gleich den Angriff selbst nutzen, um Leute dazu zu bringen, mehr Daten preiszugeben. Nehmen wir an, ein Anbieter A sei gehackt worden, so kann man die Nutzer dieses Anbieters auffordern sich einzuloggen, um das Passwort zu ändern oder Bezahldaten neu zu hinterlegen. Diese Vorgänge funktionieren hervorragend, indem man Leute auf eine Pseude-Seite lockt, die den Anbieter nachamt. Häufig geben so Anwender ihre echten Nutzerdaten ein. Der Ablauf beim Phising ist immer ähnlich:

- Vortäuschung von Identität: Phishing-Angreifer geben sich häufig als vertrauenswürdige Institutionen wie Banken, Online-Dienste (z. B. PayPal, Amazon) oder sogar soziale Netzwerke aus. Dazu werden meist offizielle Logos und ähnliche Designs genutzt, um die Glaubwürdigkeit zu erhöhen.

- Erstellung gefälschter Nachrichten: Die Angreifer versenden E-Mails oder Nachrichten, die den Empfänger dazu auffordern, auf einen Link zu klicken oder angehängte Dateien zu öffnen. Diese Nachrichten können technische Probleme, Sicherheitswarnungen oder Gewinne anpreisen, um Dringlichkeit zu erzeugen.

- Nutzung von Phishing-Websites: Der Link in der Nachricht führt dann meist zu einer gefälschten Website, die fast identisch mit der echten Website aussieht. Die Nutzer werden dazu aufgefordert, ihre Anmeldedaten oder andere persönliche Informationen einzugeben. Diese Daten werden dann direkt an die Angreifer gesendet und oft in Echtzeit missbraucht. So kann man auch Banküberweisungen fälschen, indem eine Man-in-the-Middle Website genutzt wird, die echten Daten beim Benutzer abzufragen, diese dann aber für ein anderes Ziel zu verwenden.

- Erhöhung der Chancen durch Social Engineering: Phishing nutzt oft psychologische Tricks, um das Vertrauen der Opfer zu gewinnen und sie zu manipulieren. Dazu gehört das Erzeugen von Angst, Dringlichkeit oder Neugier.

Es gibt ganz unterschiedliche Varianten des Phishings.

- Beim Spear Phishing werden zielgerichtete Angriffe auf bestimmte Personen oder Organisationen durchgeführt.

- Beim Whaling versucht man Angriffe auf hochrangige Führungskräfte oder wichtige Entscheidungsträger durchzuführen oder fälscht Nachrichten von diesen, um z.B. Mitarbeiter anzuweisen, Zahlungen durchzuführen.

- Beim Vishing nutzt man Telefonanrufe, bei denen sich die Angreifer sich als Mitarbeiter von vertrauenswürdigen Institutionen ausgeben. Bedenken Sie immer: Microsoft ruft Sie niemals an, weil ihr PC unsicher ist. Auch Paypal führt keine Anrufe durch um Zahlungen zu prüfen.

- Smishing nennt Phishing über SMS-Nachrichten. Oftmals reicht es dabei schon den Link abzurufen, um einen Angriff auf ein Mobiltelefon zu starten.

Auch hier stellt sich die Frage, wie man sich als Anwender dafür schützen kann:

- Prüfen Sie stets den aufgerufenen Link. Kleinste Abweichungen in der Domain zeigen eine Fälschung an.

- Am besten Tragen rufen Sie die Seite manuell auf. Anstatt der Aufforderung in der Mail zu folgen, loggen Sie sich selbst bei ihrem Konto ein: Geben Sie die URL ein, loggen Sie sich ein und prüfen Sie, ob dort etwas vorliegt.

- Kommen Sie keinesfalls Zahlungsaufforderungen per Link nach.

- Als Privatnutzer blockieren Sie ausländische Telefonnummern, die sie nicht kennen.

Erpressung

Erpresser schreiben Ihnen gerne, dass sie Videos von Ihnen aufgenommen haben, wo Sie Pornos sahen, oder Daten von Ihrer Festplatte geklaut mit Nacktbildern von Ihnen, Ihrer Frau oder Freundin. Ich selbst bekomme regelmäßig solche Nachrichten, bei denen ich eine Bitcoin-Adresse bekomme, um zu zahlen. Nur habe ich keine Videokamera an meinem Computer angeschlossen. Diese wird dann eingestöpselt, wenn ich sie brauche und Nacktbilder habe ich auch keine auf meinem Rechnern.

Sie können sicher sein, diese Art von Erpressungsversuch geht ins Blaue hinein, dennoch zahlen viele Leute.

Wie Sie sich schützen:

- An privaten Computern sollten Kameras nur angeschlossen werden, wenn notwendig. Feste Kameras lassen sich oft verriegeln oder notfalls zukleben.

- Ignorieren Sie solche Mails, denn sie werden einfach an beliebige Email-Adressen versendet.

Ransomware

Ransomware wird meist über Emails oder betroffene Webseiten verteilt. Hierbei wird beim Öffnen einer Datei oder dem Herunterladen eines Programms heimlich etwas anderes auf Ihrem Computer installiert. In der Regel erfolgt der eigentliche Angriff später. Irgendwann beginnt die heimliche installierte Software Daten zu verschlüsseln und sorgt dafür, dass Back-ups korrupt sind. Wenn dann die Daten zum Beispiel ganzer Netzwerke verschlüsselt wurden, wird gedroht, sensible Informationen zu veröffentlichen oder die Daten nicht wieder herzustellen, es sei denn, das Opfer zahlt ein Lösegeld. Dies kann besonders für Unternehmen verheerend sein, da der Verlust von Daten oder die Veröffentlichung sensibler Informationen zu einem massiven Verlust des Kundenvertrauens führen kann.

Wie Sie sich schützen:

- Back-ups müssen regelmäßig erstellt und getestet werden. Nur ein Back-up, dass sich wiederherstellen lässt kann mir im Notfall überhaupt helfen.

- Mitarbeiter müssen sensibilisiert werden. Regelmäßige Schulungen können helfen.

- Email-Anhänge und Downloads sollten gescannt werden. Der Microsoft Windows Defender ist dabei nicht State-of-the-Art. Es gibt Programme, die das besser können und Threatprotection beinhalten oder beim Schreib- oder Löschzugriff auf mehrere Dateien Programme stoppen und den Benutzer fragen, ob dies gewünscht ist.

Passwortsicherheit

Ein wichtiges Thema ist die Passwortsicherheit. Unterschiedliche Passwörter alleine sind nälich kein Sicherheitsmerkmal. Erlaubt man Beispielsweise PINs aus 4 bis 12 Ziffern, so benötigt ein Entschlüsselungstool maximal eine Sekunde, um das verschlüsselte Passwort zu entschlüsseln. Generell gilt: Passwörter nur aus Ziffern oder Kleinbuchstaben sind unsicher. Aber nicht nur die Komplexität sondern auch die Passwortlänge spielt eine Rolle. Passwörter sollten Minimum 12 Stellen lang sein (bei geeigneter Komplexität). Passwortmanager erlauben auch Passwörter von 16 oder 20 Stellen und damit eine gute Sicherheit.

| Zeichen | Nur Ziffern | Kleinbuchstaben | Klein- und Großbuchstaben | Ziffern, Klein- und Großbuchstaben | Symbole, Ziffern, Klein- und Großbuchstaben |

| 4 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 5 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 6 | Sofort | Sofort | Sofort | Sofort | Sofort |

| 7 | Sofort | Sofort | 1 Sek | 2 Sek | 4 Sek |

| 8 | Sofort | Sofort | 28 Sek | 2 Min | 5 Min |

| 9 | Sofort | 3 Sek | 24 Min | 2 Std | 6 Std |

| 10 | Sofort | 1 Min | 21 Std | 5 Tage | 2 Wochen |

| 11 | Sofort | 32 Min | 1 Monat | 10 Monate | 3 Jahre |

| 12 | 1 Sek | 14 Std | 6 Jahre | 53 Jahre | 226 Jahre |

| 13 | 5 Sek | 2 Wochen | 332 Jahre | 3t Jahre | 15t Jahre |

| 14 | 52 Sek | 1 Jahr | 17t Jahre | 202t J | 1 Mio J |

| 15 | 9 Min | 27 Jahre | 898t Jahre | 12 Mio J | 77 Mio J |

| 16 | 1 Std | 713 Jahre | 46 Mio J | 779 Mio J | 5 Mrd J |

| 17 | 14 Std | 18t Jahre | 2 Mrd J | 48 Mrd J | 380 Mrd J |

| 18 | 6 Tage | 481t Jahre | 126 Mrd J | 2 Bio J. | 26 Bio J |

Typischer Hackingangriffe die jeden Treffen können

Diebstahl trotz verschiedener Passwörter

Ein Bekannter von mir besaß Bitcoins für 1500 Euro zum damaligen Zeitpunkt bei einer Bitcoinbörse. Eines Nachts bekam er eine Mail auf sein Web-Mailkonto, ignorierte dies aber, weil er mit Freunden feierte. Am nächsten Tag, war sein Bitcoin-Konto leergeräumt. Was hatten die Angreifer gemacht? Sie hatten festgestellt, dass er seine Webmail-Adresse bei der Bitcoinbörse verwendete und waren bei einem Identitätsdiebstahl aus einem Breach an diese Mailadresse und das zugehörige Passwort gekommen. Für seine Bitcoinbörse verwendete er zwar ein anderes Passwort, aber die Hacker klickten einfach auf Passwort vergessen, bekamen einen Link auf sein Web-Mailkonto, auf das sie ja Zugriff hatten, und änderten das Passwort. Jetzt hatten sie Zeit in aller Ruhe das Geld zu versenden.

Hier nutzte es nicht, dass er verschiedene Passwörter benutzte, schon durch den Zugriff auf seine Web-Mailadresse konnten sie sich Zugang verschaffen.

Wie hätte er sich schützen können? Nun die Antwort ist einfach: Hätte er zwei unterschiedliche Email-Adressen verwendet, hätten Angreifer nicht den Zugang zu beiden Konten gehabt. Eine Multifaktorauthentifizierung wäre eine andere Möglichkeit gewesen, denn dann hätten sie noch Zugriff auf sein Mobiltelefon erbeuten müssen.

Randomwareattacke im Netz

Bei einem Unternehmenskunden von mir, öffnete ein Mitarbeiter eine Ransomware-Datei. Dies war wohl ein manupiliertes PDF. Er bemerkte das nicht und auch in den folgenden Wochen geschah nichts offensichtliches. Heimlich verteilte sich die Software im ganzen Netz – nicht nur bei diesem Unternehmen, sondern auch im Rechenzentrum des Dienstleisters. Von da an wurden Back-ups erzeugt, die korrupt waren, was allerdings niemanden auffiel. Erst nach Wochen verschlüsselte die Software sämtliche Server und Computer. Weder die Server noch die Daten konnten wiederhergestellt werden. Es gab eine Forderung von mehreren Millionen Euro, die man aber nicht erfüllen wollte. Das Ergebnis was, dass es keine Daten mehr gab: Kontaktdaten, Verträge, Rechnungen usw. waren allesamt verloren. Man musste Kunden anrufen und darum bitten, die Verträge wieder zukommen zu lassen.

Solche Angriffe gab es in den letzten Jahren mehrfach. Ein Stahlunternehmen aus NRW, das Rechenzentrum der Komunen in Südwestfalen und weitere hatten genau dieses Problem.

Wie hätte man sich schützen können? Schulungsmaßnahmen und Sicherheitssoftware sind gute Möglichkeiten die Risiken zu senken, aber das reicht nicht, um auszuschließen, dass es zu einer Verschlüsselung durch Ransomware kommen kann. Der einzige sinnvolle Weg sind dabei Daten- und Systemback-ups. Diese müssen nicht nur regelmäßig und vollständig erfolgen, es muss auch stetig getestet werden, ob Daten und Systeme sich widerherstellen lassen und kompatibel zueinander sind.

Betrug über Kleinanzeigen

Nicht nur dort, aber gerade dort ist es möglich, einen Betrug ganz einfach zu realisieren. Eine Person A stellt einen Gegenstand ein und jemand B meldet sich daraufhin. Man vereinbart den Verkauf, allerdings als Geschenk weswegen die Person die zahlt vom Empfänger der Ware abweicht. In Zwischenzeit hat der Käufer B das gleiche Angebot eingestellt und seinerseits einen Käufer C gefunden. Der zweite Käufer C leistet nun die Bezahlung an den ursprünglichen Verkäufer A. Der bekommt sein Geld und verschickt die Ware an den ersten Käufer B. Nun hat der Verkäufer A zwar das Geld bekommen, der zweite Käufer C erhält aber niemals die Ware, denn die wurde ja an den Käufer B versendet. In diesem Fall wird der zweite Käufer wohl das Geld z.B. per Paypal stornieren. Damit hat A kein Geld mehr und auch nicht die Ware, B hat die Ware erhalten und kann sie nun widerrum ein weiteres Mal verkaufen.

Solche Verfahren funktionieren immer dann, wenn es keine Sicherheit durch den Marktplatz gibt und der Verkauf online abgewickelt wird.

Direkte Hackingangriffe

Auch direkte Hackingangriffe gibt es nach wie vor. Meistens beginnen sie damit, dass man Zugriff auf ein einzelnes Konto hat. In der Regel melden sich Hacker damit an und versuchen nun herauszufinden, welche Rechte ein Benutzer hat oder durch Beantragung ein zusätzliches Recht zu bekommen. Immer wieder werden dabei die Grenzen getestet. In Zeiträumen über Wochen dehnt der Hacker dabei nach und nach die Rechte des Kontos aus, bis er an einer Stelle ein eigenes Konto erstellen kann und diesem dann die Adminrechte verschafft. Hierbei sind natürlich Profis am Werk, aber typische Sicherheitssysteme lassen genau solche Angriffe zu.

Wie man sich davor schützen kann:

- Nicht (mehr) benötigte Rechte müssen automatisiert entzogen werden.

- Anmeldung über MFA muss erforderlich sein.

- Eine zusätzliche Passwortabfrage für höherpriviligierte Rechte sorgt dafür, dass man sicherstellen kann, immer noch den gleichen Anwender vor sich zu haben.

- Unterschiedliche Konten für unterschiedliche Sicherheitslevel, sogenannte Tiers. Dabei kann ein Hochpriviligiertes Konto nur Aufgaben durchführen, die eine hohe Rechtefreigabe erfordern, aber keine niedrigen Aufgaben. Durch diese Teilung lässt sich verhindern, dass die Erbeutung eines einzelnen Kontos ausreichend ist.

Fazit

Die meisten Angriffe erfolgen über typische Einfallstore und dabei über Breaches und Social Hacking. Schon alt Privatperson oder Anwender kann man hier für ein mehr an Sicherheit sorgen. Auch für Unternehmen spielt es eine wichtige Rolle die Benutzer-Awareness zu erhöhen und die Anwender zu befähigen. Aber auch Regelungen sind wichtig, was Passwortlänge und -sicherheit, die Verwendung spezifischer berechtigter Konten, den Einsatz von Passwortmanagern, Back-up- und Recovery-Szenarien sowie Sicherheits- und Trustmanagement betrifft.